Auteur: Dennis Lieferink

Auteur: Dennis Lieferink

Auteur: Dennis Lieferink

Auteur: Dennis Lieferink

In juli 2024 rolt Microsoft extra op tenant-niveau voor Azure om multi-factor authenticatie (MFA) te vereisen. Dit zorgt ervoor dat jij een basis beveiliging hebt op tenant-niveau. Dit om jouw cloudinvesteringen en bedrijf te beschermijn.

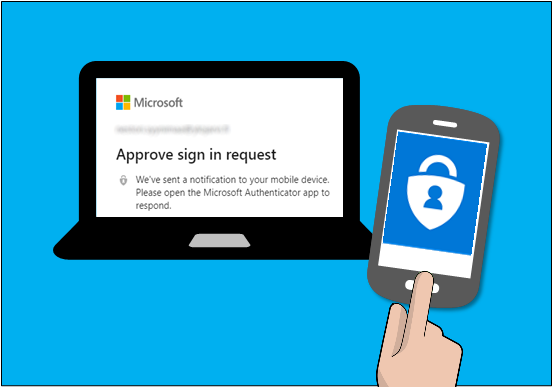

MFA is een beveiligingsmethode die vaak vereist is bij cloudserviceproviders en waarbij gebruikers twee (of meer bewijsmiddelen) moet laten zien om er te bewijzen dat zij het echt zijn. Dit voegt een extra beschermingslaag toe aan de standaard gebruikersnaam- en wachtwoordauthenticatie.

Microsoft is van plan om deze update geleidelijk te laten verlopen, om de impact zo klein mogelijk te maken. Deze blogpost biedt nuttige informatie over deze update en hoe wij jou hierbij kunnen helpen!

Lees verder om te ontdekken waarom en hoe MFA belangrijk is voor de beveiliging van Azure en voor je workloads, omgevingen en gebruikers.

Als je niet wilt wachten op de uitrol, kun je MFA nu instellen met de MFA-wizard voor Microsoft Entra.

Fase 1: Vanaf juli 2024 wordt MFA bij het aanmelden bij alleen het Azure-portaal geleidelijk uitgerold naar alle tenants. Deze fase heeft geen invloed op andere Azure-clients, zoals Azure CLI, Azure PowerShell en IaC-tools.

Fase 2: Vanaf begin 2025 wordt MFA bij het aanmelden bij Azure Command Line Interface (CLI), Azure PowerShell en Infrastructure as Code (IaC)-tools geleidelijk uitgerold naar alle tenants.

Voor beide fasen zal Microsoft de global admins 60 dagen van tevoren per e-mail en via Azure Service Notifications op de hoogte stellen van de verwachte uitroldatum van je tenant(s).

MFA is een beveiligingsmethode die vereist dat gebruikers twee (of meer) bewijsmiddelen laat zien om hun identiteit te verifiëren voordat ze kunnen inloggen. Dit kan iets zijn dat de gebruiker weet (zoals een wachtwoord of een pincode), iets dat de gebruiker heeft (zoals een telefoon of een token), of iets dat de gebruiker is (zoals een vingerafdruk of een gezichtsherkenning).

MFA voegt een extra beschermingslaag toe aan de standaard gebruikersnaam- en wachtwoordauthenticatie, waardoor het voor hackers moeilijker wordt om accounts en gegevens te stelen. MFA kan ook helpen bij het voorkomen van ongeautoriseerde toegang door phishing, credential stuffing, brute force of aanvallen met hergebruik van wachtwoorden.

Entra ID ondersteunt verschillende MFA-methoden, zoals de Microsoft Authenticator-app, SMS, spraakoproepen en hardwaretokens. Gebruikers kunnen de methode kiezen die het beste bij hun voorkeuren en behoeften past. Beheerders kunnen ook Entra ID Conditional Access-beleid gebruiken om af te stemmen wanneer MFA vereist is, gebaseerd op condities zoals de locatie van de gebruiker, het apparaat, de rol of het risiconiveau.

MFA is belangrijker dan ooit, aangezien cyberaanvallen steeds frequenter, geavanceerder en schadelijker worden. Volgens een rapport van Microsoft gebruikten 99,9% van de gehackte accounts geen MFA. Het rapport vond ook dat MFA meer dan 99,2% van de aanvallen kan blokkeren, waardoor het een van de meest effectieve beveiligingsmaatregelen is.

De opkomst van de hybride werkomgeving en de versnelde digitale transformatie van bedrijven door de COVID-19-pandemie hebben risicoscenario's voor werknemers en bedrijven vergroot. Tegenwoordig werken meer mensen buiten kantoor en hebben ze toegang tot gegevens en toepassingen vanaf verschillende apparaten en locaties. Dit alles heeft het aanvalsoppervlak en het potentieel voor ongeautoriseerde toegang vergroot, omdat gebruikers mogelijk gebruikmaken van onveilige netwerken, apparaten of wachtwoorden. MFA kan deze risico's helpen verminderen door een extra verificatiestap toe te voegen en toegang vanuit onbekende of verdachte bronnen te voorkomen.

MFA is ook een belangrijk onderdeel van identiteits- en toegangsbeheer, wat inhoudt dat alleen geautoriseerde en geverifieerde gebruikers toegang kunnen krijgen tot de diensten en bronnen. Een van de drie gebieden van technologische vooruitgang binnen Microsoft's Secure Future Initiative richt zich op de implementatie van nieuwe identiteitsbeschermingen en MFA op tenant-niveau helpt je bij identiteitsbescherming. MFA vermindert niet alleen het risico op accountcompromittering en datalekken, maar helpt je ook te voldoen aan verschillende beveiligingsnormen en -voorschriften, zoals de NIS2.

Om je te helpen gebruikers en gegevens veilig te houden, is MFA nu beschikbaar en gratis in te schakelen op tenant-niveau. Je kunt MFA vandaag instellen met de MFA-wizard voor Microsoft Entra of neem contact met ons op en wij helpen je verder!

Deze vereiste voor MFA bij het aanmelden wordt geïmplementeerd door Azure. Microsoft Entra ID sign-in logs zullen dit weergeven als de bron van de MFA-verplichting.

Deze vereiste wordt geïmplementeerd bovenop alle toegangsbeleidsregels die je in je tenant hebt geconfigureerd. Als je organisatie ervoor heeft gekozen om de beveiligingsstandaarden van Microsoft te behouden en je momenteel beveiligingsstandaarden hebt ingeschakeld, zullen je gebruikers geen verandering zien aangezien MFA al vereist is voor Azure-beheer. Als je tenant Conditional Access-beleid gebruikt in Microsoft Entra en je al een Conditional Access-beleid hebt waarmee gebruikers zich aanmelden bij Azure met MFA, zullen je gebruikers geen verandering zien. Ook, als je al strengere Conditional Access-beleidsregels hebt ingesteld die gericht zijn op Azure en die sterkere authenticatie vereisen, zoals phishing-resistente MFA, zullen die beleidsregels blijven gelden en zullen je gebruikers geen veranderingen zien.

Alle ondersteunde MFA-methoden zijn beschikbaar voor je om te gebruiken en er zijn geen wijzigingen in de functies van de authenticatiemethode als onderdeel van deze update. Ondersteuning voor externe MFA-oplossingen bevindt zich in openbare preview met externe authenticatiemethoden en kan worden gebruikt om aan de MFA-verplichting te voldoen. De verouderde Conditional Access Custom Controls-preview zal niet voldoen aan de MFA-verplichting, en moet je migreren naar de preview van externe authenticatiemethoden om een externe oplossing te gebruiken met Microsoft Entra ID.